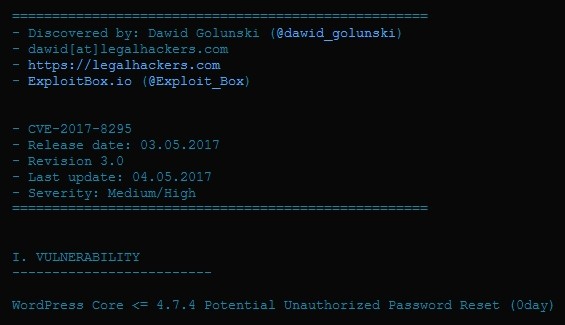

Em julho de 2016, Dawid Golunski detectou uma falha no WordPress. Ele então avisa as equipes de CMS, que não reagem (nenhum patch de segurança foi implantado). Hoje, ele decide apresentar essa falha ao público em geral. Esta é uma falha de 0 dias , por isso está presente em todas as versões (até WordPress 4.7.4).

Uma falha de dia zero para recuperar a senha do administrador

Nesta postagem do blog , ele afirma que a vulnerabilidade (apelidada de CVE-2017-8295) se origina do recurso de redefinição de senha do administrador. Em alguns casos, é possível obter o link de redefinição de senha em vez do admin – e assim modificá-lo para assumir o controle do site WordPress. O CMS usa dados não verificados para enviar o e-mail de redefinição. Ao modificar a variável SERVER_NAME, pessoas mal-intencionadas podem redefinir a senha. A falha está no arquivo pluggable.php . No entanto, a exploração desta falha depende de duas condições: a configuração do servidor de correio utilizado e o estado da caixa de entrada do administrador.

Antes de enviar o link de redefinição para o endereço de e-mail do hacker, o WordPress tentará, de qualquer forma, enviá-lo ao administrador. Portanto, isso deve estar indisponível para o WordPress enviar um e-mail ao hacker. Este último deve saturar previamente a caixa de correio do administrador (enviar muitos e-mails ou e-mails com anexos grandes para atingir a cota máxima autorizada, ataque de DNS, etc.). Você também pode enviar vários e-mails de redefinição de senha, esperando que o administrador clique em “Responder” para pedir uma explicação. Nesse caso, o e-mail de resposta é enviado ao hacker – que assim recupera o link para redefinir a senha do administrador.

Como proteger seu site WordPress?

No momento, nenhum patch foi implantado pelo WordPress para proteger o CMS. Vale lembrar que ele é usado por mais de um em cada quatro sites e que essa falha afeta todas as versões do WordPress, até a 4.7.4. O único motivo de satisfação: os hackers não poderão explorar essa falha em todos os servidores (somente sites acessíveis por endereço IP são vulneráveis, aqueles hospedados em um servidor compartilhado bem configurado são protegidos). Além disso, você pode definir UseCanonicalName para atribuir um valor estático a SERVER_NAME.

Mais informações sobre esta falha e sobre as medidas de proteção no blogpost de Dawid Gounski , aguardando uma próxima correção das equipes do WordPress.

Leave a Reply